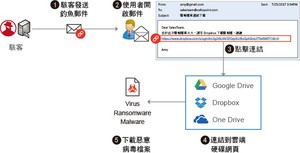

根据 Cellopoint 全球反垃圾邮件中心监控,骇客为了避开邮件安全闸道 (SEG, Secure Email Gateway) 与邮件伺服器内建的扫毒,最近出现了精心设计的钓鱼邮件,其做法很简单却有效,直接把勒索病毒 (Ransomware) 或恶意程式 (Malware) 放在 Dropbox 上,再利用社交工程手法诱骗收件人点击 Dropbox 连结下载档案。

|

| 以钓鱼结合云端硬碟的新形态攻击,让许多人疏於防范连结而下载勒索病毒或恶意程式。 |

需注意的是骇客可能寄给个人或群组帐号,在本文开头会用"亲爱的销售团队夥伴" ,以降低收件人心防;再告诉对方由於档案太大,请到 Dropbox 下载,在办公室内用 PC/NB 上网时还会受到防火墙及防毒过滤;但愈来愈多人直接用手机收发邮件,直接点选此恶意连结而下载勒索病毒或恶意程式。

Cellopoint 专家指出,有心的商业间谍或骇客将利用云端硬碟服务 (如 Dropbox, GoogleDrive, OneDrive) 结合钓鱼诱骗邮件来突穿各层防御体系,将全新的、变种的、无病毒特征码的勒索病毒(Ransomware)或恶意程式(Malware)上传,再精心设计钓鱼邮件内容来诱骗收件人点击下载再开启。

Cellopoint 建议在邮件安全闸道 SEG 需重新检视是否有相关防御能力以有效侦测与拦截此类攻击,以 Cellopoint 四层纵深防御体系来看,此种钓鱼结合云端硬碟的新形态攻击,用传统 Anti-spam rule 或 Anti-virus pattern 拦截率有限,需结合全新 Anti-APT-URL 及 Anti-APT-file 做进阶威胁扫描,方能有效拦截并隔离;除此之外,定期帮员工做邮件社交工程演练提升员工资安意识也格外重要。