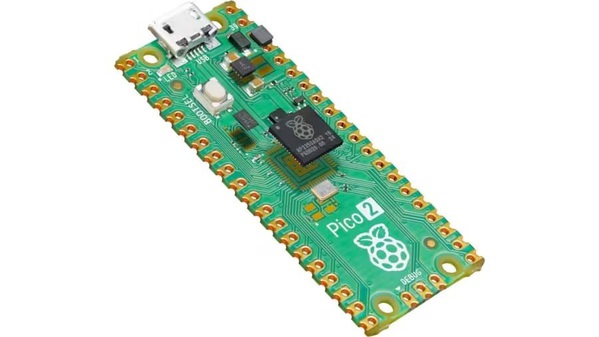

| 圖1 : Raspberry Pi Pico 2板卡與板卡上的主控晶片RP2350(圖片來源:樹莓派) |

|

Raspberry Pi Pico 2主控晶片資安懸賞

上個月樹莓派官方發表Raspberry Pi Pico 2的新板卡,同月官方也參與一年一度的資安駭客盛會DEF CON(註1),盛會的報名參與者都可以獲得一個紀念徽章,但徽章並非與尋常徽章一樣,只是在金屬、塑膠材質上印有特殊圖案,而是一個小型的電子產品,有小螢幕、小按鈕可以互動操作,該電子產品內部所用的主控晶片,其實跟Raspberry Pi Pico 2的主控晶片一樣,都是RP2350。

註1:DEF CON最早是1993年駭客間的聚會,之後演變成年度盛會,2024年也稱為DEF CON 32,意即第32屆年會。

樹莓派官方提供主控晶片做成與會者都有的電子紀念徽章,並非只是單純贊助支持活動,而是另有用意。由於RP2350晶片較前一代的RP2040晶片增強了諸多資安防護功能,故樹莓派向廣大與會者(多數為資安駭客)表示:晶片內有燒錄一組128位元的資料,誰能在9月底以前讀取出那組資料就可以獲得1萬美元的賞金。

言下之意樹莓派官方發出了資安漏洞懸賞,哪個駭客能找到晶片的資安漏洞,運用該漏洞得知內部受保護的資料數據,讓防護破功,就能得到賞金。這作法其實在資安領域行之有年,即便企業自身的研發單位、內部測試單位已積極找尋自有產品的各種漏洞,都可能有思考上的盲點,故對外廣召各路好手也來找看看。

| 圖2 : DEF CON 32的與會者徽章為電子小物,具有徽章模式與遊戲模式(圖片來源:DEF CON) |

|

資安懸賞行之有年

雖然完全無報酬,仍可能有好心的高手無償告知漏洞問題,但有賞金比較讓人有動力。許多大企業都對其產品或企業網站廣發資安懸賞,找出產品或網站漏洞便可獲得賞金,更具制度者則對可能造成不同程度危害的漏洞提供不同額度的獎金,高威脅性的漏洞自然賞金較高。

另外,這種找出內藏資料的作法,也類似資安競賽的奪旗賽(Capture The Flag, CTF),典型為兩隊互競,各隊有自己的電腦,電腦內藏有旗子(可能是某個檔案、某組數字),誰先取得對手電腦內的旗子即告獲勝。除了CTF外資安競賽還有多種類似,如Jeopardy解謎、King of Hill搶灘等。

樹莓派官方原訂9月底以前取出資料者得1萬美元,但看來還沒有人成功,所以官方決定把截止日期延至今(2024)年底,同時賞金加倍,達2萬美元,用更長的時間、更高的賞金,激勵大眾找出晶片可能的資安問題。

最後,為何樹莓派官方要積極找出新晶片的資安漏洞?因為樹莓派日益朝產業實務應用市場發展了,過去RP2040沒有太重視資安防護,但新一代的RP2350開始注重,為此用上了Arm公司的TrustZone技術來提供晶片內資料的防護能力,每顆RP2350內允許燒錄一組128位元的資料,且只能燒一次無法再變更,此在電子工程領域稱為OTP(One-Time-Programmable,Program在這裡有把資料燒寫、燒入到記憶體內的意思)。

倘若RP2350晶片歷經各方千錘百鍊都沒有破功,確認具有強大的資安防護能力,往後就能說服產業界將該晶片用於實務應用,例如用於無人搬運車、用於產線控制、交通號誌控制等。

雖然資安懸賞立意良善,然過去也不乏不愉快的爭議,例如Apple發出對其產品的資安漏洞懸賞,在他人提報漏洞後,不僅支付獎金的動作慢,支付金額也與期望有落差(對自身從寬,認定威脅程度低,支付較少的賞金),漏洞確認後Apple對漏洞的修補也很慢。

小結

會發出懸賞的幾乎都是國際級名門大廠,畢竟大公司才有賞金預算、才重視產品跟企業名聲(有資安漏洞畢竟不光彩),不僅Apple其他大廠也屢屢發生懸賞或修補爭議,例如遲遲不補漏洞,或釋出修補漏洞的修補程式(patch)但其實根本沒有修補效果,或修補了某個漏洞卻產生另一個或多個漏洞,或漏洞修補了反而造成系統吃重、系統不穩等,看來資安防護仍有漫長的路要走。

延伸閱讀

RP2350晶片資安駭入挑戰賽:https://github.com/raspberrypi/rp2350_hacking_challenge

(本文由VMAKER授權轉載;連結原文網址)