物聯網設備不僅被辦公室和家庭使用,還應用於農業、醫藥、工廠和許多其他領域。同時也不時傳出,物聯網設備的網路受到攻擊,而造成重大損失的案例。

因此隨著物聯網設備的增加,物聯網路設備受到攻擊,已經成為資安的一個主要風險。

以目前來說,最典型例子是在2016年所發現,利用DDoS攻擊為主的惡意軟體-Mirai。2016年9月20日,Krebs on資安公司遭遇了高達620Gbps的大規模DDoS攻擊。而該次的DDoS攻擊是因為物聯網設備感染了Mirai後,被構建的僵屍網路所造成。

此外,2016年10月21日,DNS服務提供者Dyn也遭遇大規模DDoS攻擊,被迫暫時關閉了客戶的網路服務,這些客戶包括Twitter、Netflix、PayPal和PSN(PlayStation Network)等大型網路服務業者。雖然隨著2016年9月底Mirai原始程式碼被公佈,大幅度將低被攻擊的危機,但隨後卻又出現Mirai的變種,因此網路攻擊風險仍然無法解除。

物聯網設備已成為惡意攻擊的主要目標

物聯網設備與PC、智慧手機等相比,PC和智慧手機的容量和處理能力都比較大,因此可以在OS層面提供安全功能。例如,發現Windows漏洞,則可以透過「Windows Update」的形式更新。

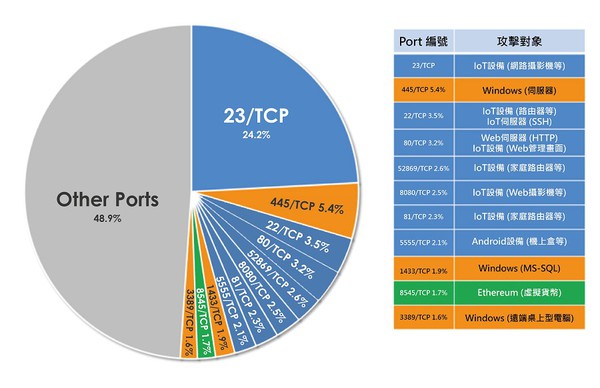

但是,由於物聯網設備的容量和處理能力相對較小,很多情況下,物聯網設備本身的安全功能不足,或者沒有更新功能。這使得它們很容易成為網路攻擊的目標,根據日本國家資訊與通信技術研究院在2020年公佈的《NICTER Observation Report 2019》,前11類攻擊目標中有6種是針對物聯網設備(圖一)。

| 圖一 : 按目的攻擊介面的數據封計數分佈。(source:日本國家資訊與通信技術研究院;作者整理) |

|

物聯網設備受到網路的攻擊,不僅限辦公或家庭使用的設備,目前全球正積極進行數位轉型(Digital Transformation)下的智慧工廠,也發現已經開始受到網路惡意軟體的影響。

傳統上,工業機器人和自動控制設備幾乎完全是在工廠內運行,沒有必要與外部網路連接。當然,設備相互之間還是有一些聯繫,但這幾乎只限於M2M(機器對機器),而通訊也是透過工廠內配置的封閉式網路。

然而,為了實現智慧工廠,就必須透過網路來對外聯繫其他的物聯網設備。但目前最大的問題,是傳統工廠過時的現場作業指導方針。因為儘管工廠設備已經更新,但設備的運作仍然是基於過去的舊規則來進行。所以,針對物聯網設備至關重要的安全措施,例如定期被發布最新的韌體等,常常沒有獲得即時和充分的更新。

開放控制系統的趨勢也增加了網路攻擊的風險。工廠是製造業的核心,受到攻擊時更是會出現巨大的損失,因此成為了攻擊者的理想目標。在2005年,一個蠕蟲病毒的感染,導致了美國的13家汽車廠網路斷線,運營中斷了近一個小時,造成了1400萬美元的損失。

除了工廠之外,還有針對發電廠和淨水廠等民生基礎設施的網絡攻擊。這些因為網絡攻擊導致設備故障的發生,不僅衝擊了基礎設施的運轉,更會對人們生活和商業帶來程度不一的嚴重損失。

關鍵基礎設施的網路攻擊

以下是近期針對關鍵基礎設施的網路攻擊的三個例子,可以看到勒索軟體也是對關鍵基礎設施造成破壞的一個常見原因。

網路攻擊1:對美國一家大型石油輸送管路業者的攻擊

2021年9月,美國最大燃油管道系統業者—Colonial Pipeline,遭到駭客組織DarkSide利用勒索軟體攻擊,在關閉了其石油輸送管路後,要求用比特幣支付440萬美元的贖金。這也導致Colonial Pipeline停業6天。Colonial Pipeline是美東主要的燃料供應商,提供了美國東海岸50%的地區所需的燃料。因此衝擊了民眾的日常生活與商業、工業運轉。隨後,美國政府以緊急措施應對後才得以穩定混亂,所幸,後來大部分贖金都被追回。

網路攻擊2:巴西的世界最大的肉類加工業者遭到攻擊

巴西肉品加工業者—JBS,在2021年6月受到駭客攻擊了其北美以及澳洲據點後,支付了相當於1100萬美元(約新台幣3億800萬元)的比特幣,根據媒體報導,該次攻擊似乎是來自於俄羅斯的駭客組織-Revil。

網路攻擊3:對美國佛羅里達州水務局的攻擊

同樣在2021年,駭客攻擊了美國佛羅里達州奧爾德斯瑪市的淨水廠設施,將水中的氫氧化鈉濃度從百萬分之100調高111倍。攻擊者是利用淨水廠日常作業所使用的TeamViewer漏洞,來侵入工廠的控制系統,並更改淨水廠控制系統相關參數至超標。幸運的是,監視工廠控制台的操作人員注意到這個異常的變化後,緊急進行系統相關參數修正,因而未對成千上萬的居民造成嚴重影響。

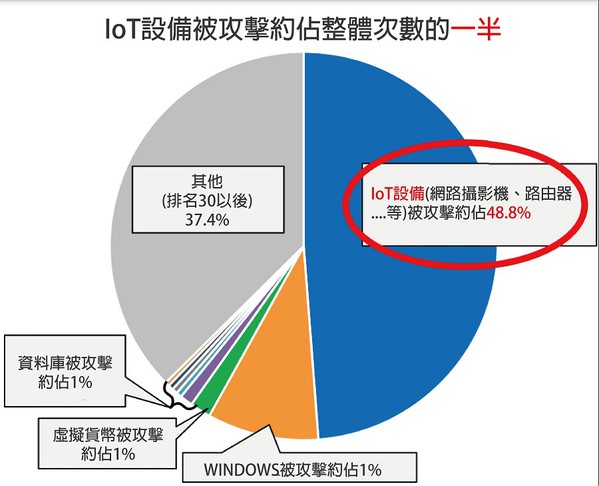

根據日本總務省近期所發表的網絡攻擊動向報告中可以看出,針對物聯網設備的網絡攻擊次數近年來急遽的上升。2016年網絡攻擊1281億次,2019年3279億次,三年增長約2.6倍。而在網絡攻擊中,針對物聯網設備(例如:網絡攝影機、路由器等)的攻擊佔48.8%,約佔所有攻擊的一半(圖二)。

| 圖二 : 物聯網被攻擊約佔所有次數的一半。(source:日本總務省;作者整理) |

|

就如上述,包括物聯網設備在內的數位設備,已經變得非常容易受到網路攻擊。如果不支援高強度資安系統,或易受攻擊的設備在無人看管下,它們就可能會感染惡意軟體,並被當成跳板,成為DDoS攻擊的實施者。

充分驗證物聯網設備的安全性就非常重要。

七個物聯網資訊安全驗證的關鍵點

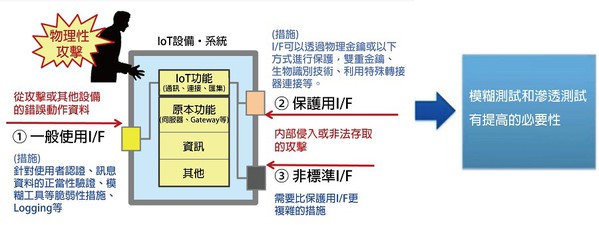

大家都知道,即使是物聯網設備也必須有足夠的安全措施。對於邊緣運算的物聯網設備,許多資安專家都認為網路介面(I/F)是攻擊的入侵途徑,但事實上,正常使用的I/F、用於維護的I/F,以及不對公眾開放的I/F都存在被攻擊的風險。在這種背景下,提前進行模糊測試(Fuzz Testing)和滲透測試(Penetration Test)的需求正在增加(圖三)。

| 圖三 : 針對外部介面風險的策略。(source:日本IoT推動聯盟;作者整理) |

|

關於物聯網設備安全驗證的七大要點,其中五個是技術性的,二個是操作性的,這有助於大家了解要從哪裡開始,以及會進行多久。

從技術角度看,有五個關鍵點。

1.先確定可能成為產品攻擊途徑的I/F開始

由於每個物聯網設備都配備了各種I/F,因此請先考慮攻擊風險可能來自哪裡。請注意,非網路介面(USB、藍牙等)上也存在攻擊的可能性。

2.考慮攻擊者的觀點方法

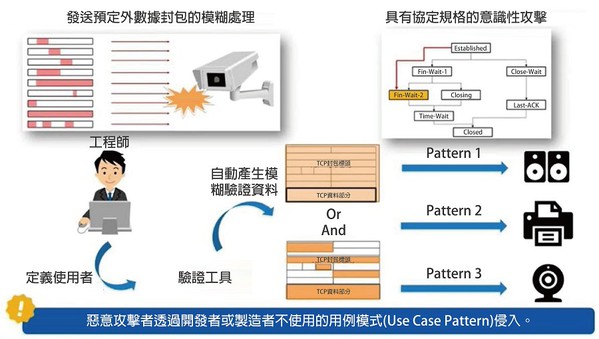

前期的模糊測試相當重要,因為攻擊者可以利用開發人員和製造商的盲點或漏洞

,發送意外數據封包,或者發動意識到協議漏洞的攻擊,因此工程師的專業技能將是安全驗證的重點之一。

| 圖四 : 預設站在攻擊者的角度來看,可能會進行什麼樣的攻擊。(source:Japan Security Summit Update;作者整理) |

|

3.根據物聯網設備的特點,構建測試環境

在測試過程中遇到的困難之一,是在出現異常的情況下,不同產品可能會有不同應對動作。有時很難知道用什麼標準來判斷為錯誤。當然錯誤也可以通過行為來檢測識別,例如服務停止,但內部記憶體的變化無法從外部檢測出來。因此,重要的是預先將判斷的物件與已可視化,以便可以確認。

4.從嵌入式設備的角度分析

一些設備使用第三方製作開發的協議堆疊,即使在作業系統或中介軟體中發現漏洞,找出原因。如果外包的原始程式碼不能被完全理解,那麼就無法將問題的分析資訊傳遞出去。因此物聯網設備的驗證,需要關於嵌入性和安全性的知識。

5.使用工具進行自動化測試

首先,手動建立測試用例和模式,有時間和成本限制。例如,即使在模糊測試中通過了一個4位元組的數據封包,8位元 × 4 = 32位 = 2的32次方,這意味著必須強制執行42億個組合。在這種情況下,進行有效的測試是至關重要的,不僅要通過自動化,還要利用具有基於過去的漏洞和攻擊者的觀點的工具提前進行測試。

接下來,從作業的角度說明另外兩點。

6.經安全合作夥伴的驗證

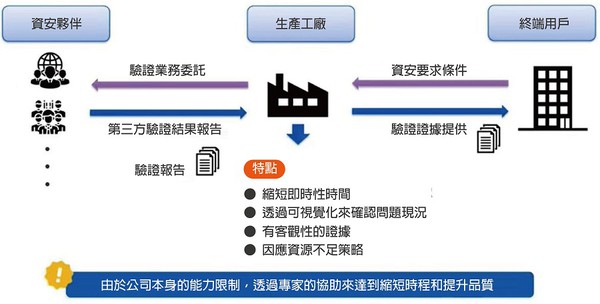

當製造商收到用戶的安全要求並對其作出回應時,通常很難快速進行驗證。因此,將驗證工作外包給安全合作夥伴,獲得很多好處。一個擁有人力資源和結構的合作夥伴,可以縮短準備時間,並從第三方的角度提供客觀證據(圖五)。

| 圖五 : 如果無法在內部快速進行安全驗證,外包給安全合作夥伴,也可以獲得客觀驗證證據。(source:Japan Security Summit Update;作者整理) |

|

7.從問題的可視覺化開始是很重要的

在操作方面,可視覺化當前模型的問題很重要。如果能從上游過程的設計階段就考慮安全問題,那將是最理想的,但開發時間和成本卻會非常巨大的。真正的解決方案是從當前模型開始,找到可以會回饋的問題,並將其反映在下一代模型中。

根據上面討論的七個技術和作業要點,對於「安全驗證應該進行多久」,沒有絕對的正確答案。這是因為安全措施是「必須不斷被發展的」,需要考慮與設備特性相匹配的最佳解決方案。由於安全問題出現在功能、服務和I/F的單元中,因此提高安全性的一種方法是「縮小真正需要的功能,和不安裝不必要的功能。」

另外,由於使用者內部能解決的問題是有限的,所以最好是透過引入驗證工具、與合作夥伴合作,和參考其他公司的案例研究,來考慮安全驗證的覆蓋範圍。