任何關心顧客、品牌、以及商譽的知名企業都想要保護自己產品,以防遭到複製或仿冒。儘管如此,偽冒電子商品依然層出不窮,每年造成業界數十億美元的損失。舉例來說,據估計未經商標擁有者授權的灰色市場(gray market),每年就吞掉全球電子元件約8%的營收比重。

不幸的是,現今還沒有神奇妙方能提供持久且堅不可摧的安全性。各種邪惡力量想方設法攻破防線,所幸正義一方手中還有各種驗證技術予以抗衡。

身分驗證有分許多等級。以印表機墨水匣/碳粉匣為例,系統若要鑑別墨水匣/碳粉匣是否為原廠,可要求墨水匣/碳粉匣送出密碼以進行驗證。但這種作法的缺點是可能有人居中攔截傳輸中的密碼,然後重複使用該密碼。挑戰-回應式的驗證機制(Challenge-response authentication),在墨水匣/碳粉匣裡面存放機密訊息而且不會外洩,這種機制會是比較好的選項。

這方面有兩種不同的密碼演算法供大家考量評估:對稱式密鑰(或私密金鑰)以及非對稱式密鑰(或公開金鑰)。以下詳細分析兩種密鑰。

供雙向驗證的對稱式密鑰

對稱式密鑰有以下特性:

‧ 主機端與從屬端必須使用相同機密金鑰執行加密/解密

‧ 主從兩端都必須妥善保護機密金鑰不容外洩

‧ 能支援雙向驗證

‧ 以相近的安全等級來做比較,這種密碼的演算法複雜度較低,所需的運算時間也比較短

使用對稱式密鑰進行驗證,其中一個例子就是根據一個對稱式密鑰,對輸入資料的訊息摘要套用安全雜湊演算法(SHA-x)進行鑑別。美國國家安全局(NSA)設計的SHA-x密碼雜湊函數涉及極複雜的運算,對數位資料進行繁複的數學驗算。只要拿運算出的雜湊值和預期的雜湊值兩相比對,就能判斷資料的完整性。由於密碼雜湊具有不可逆的特性,因此無法用運算的手段,從輸入資料找到相對應的訊息鑑別碼(MAC)。

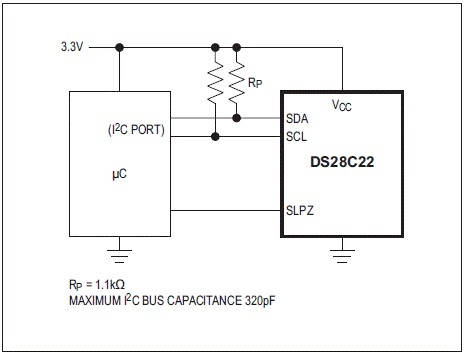

另外,它還具有防碰撞能力(collision-resistant),在實務上找不到兩個訊息會產生相同的MAC。此外它更具有產生雪崩效應(high avalanche effect )的特性,只要輸入資料有任何異動,都會讓最終產生的MAC產生大幅的改變。因此SHA-x對於安全驗證以及小量摘要訊息的加密很用效。圖一顯示一個對稱式密鑰加密解決方案,採用符合FIPS 180數位簽章標準的SHA-256驗證演算法。

從屬端可根據公用密碼以及主機端傳來的資料,對訊息摘要內容進行運算。

| 圖一 : Maxim的DS28C22 DeepCover Secure Authenticator能保護各種嵌入式設計、週邊、以及感測器,利用雙向的挑戰-回應SHA-256驗證與加密機制提供堅實的防護。 |

|

非對稱密鑰降低密鑰管理的複雜度

非對稱密碼具有以下的特性:

‧ 主機端使用公開金鑰,而從屬端則用相對應的私密金鑰

‧ 私密金鑰必須受保護,但不須保護公開金鑰免於外洩

‧ 只有從屬端能進行驗證

‧ 就相近的安全等級相比較,這種驗證法的演算法複雜度較高,需要的運算時間也比較長

非對稱式密鑰驗證其中一個例子,就是使用橢圓曲線數位簽章演算法(ECDSA)對數位簽章進行運算。(其他例子還包括數位簽章演算法(DSA)以及RSA-DSA)。ECDSA採用橢圓曲線密碼學,金鑰的位元長度和防護強度成正比,等於對稱式加密法的位元長度乘以二(256位元ECDSA和128位元AES一樣安全)。使用ECDSA,公開金鑰只用在驗證上; 無須保護公開金鑰避免遭受偽冒或破解。重點只在保護私密金鑰。

對於一些系統而言,要保護主機端的密鑰極為困難,甚至根本辦不到,ECDSA非對稱驗證法能為它們提供高防護力的安全性。如果您與多家製造商合作,或將自己產品授權給客戶,這種驗證法會是理想的選擇。圖2顯示一個符合FIPS 186數位簽章標準的ECDSA引擎,能用來建置非對稱式加密功能。

| 圖二 : Maxim的DS28E35 DeepCover Secure Authenticator能為各種類型的應用提供高防護力的密碼驗證機制,其中包括醫學感測器、工業可程式邏輯控制器(PLC)模組、以及各種消費裝置。 |

|

線上工具幫你挑選驗證解決方案

你決定好要為設計產品採用哪一種驗證方法了嗎? Maxim提供一個簡單的線上驗證顧問工具,幫你根據終端應用挑選適合的安全驗證解決方案。先進物理安全防護機制方面,從數位ID憑證一直涵蓋到高防護力的密碼驗證機制。Maxim的DeepCover Secure Authenticators提供低成本的IP保護功、防範複製、以及週邊驗證等功能。

(本文作者Christine Young任職於Maxim Integrated資深行銷經理)

參考資料

1.資料來源: https://en.wikipedia.org/wiki/SHA-2