為了解決個資與密碼驗證的問題,FIDO(Fast Identity Online,線上快速身分認證)聯盟制訂了新的協定,為使用者、裝置和信賴憑證者網站之間提供簡單且強大的驗證機制。採用FIDO的行動裝置,可以利用生物辨識技術例如指紋感測或虹膜掃描來啟動服務,進而大幅改善使用者體驗,讓交易更簡單便利,裝置製造商也能迅速導入。

FIDO必須有安全的硬體設計,才能抵禦惡意攻擊,例如加密金鑰、機密流程、存取驗證資料等資源皆須受到保護,以防止惡意攻擊並維持系統的完整性。此文將介紹 ARM TrustZone 技術如何協助GlobalPlatform 組織建構可信任執行環境(Trusted Execution Environment, TEE)所需的硬體隔離,以及為何此安全層最適用於FIDO安全驗證。

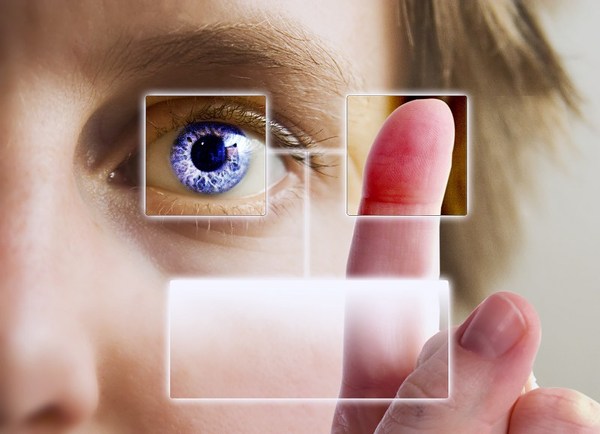

| 圖1 : FIDO結合了生物辨識以啟動安全認證機制,強化了傳統系統的不足之處。(Source:www.biometricupdate.com) |

|

為防止系統資源遭受攻擊,ARM提出多項技術組合:從Cortex 核心Hypervisor模式,到以 TrustZone架構為基礎的 TEE、防篡改安全處理器、或採用ARM SecurCoreR處理器 IP 的安全元件。這些技術透過多層次或隔離的方式,提升整體系統的安全,並且讓行動裝置不僅是作業系統的其他資源都能獲得適切的保護。

基於TrustZone技術的可信任執行環境 (TEE) 提供強化的安全機制,以抵禦不斷加劇的軟體攻擊和一般的硬體威脅(所謂的shack攻擊),而且成本更低。此架構將兩個執行區域分隔開:「一般區域」(normal world)執行開放作業系統和應用程式;隱密的「安全區域」(secure world) 執行機密操作如加密、金鑰管理和完整性檢查。此設計已成為重要的硬體安全層,裝置製造商過去十年來針對此機制進行開發和標準化,以保護珍貴的系統資源。TEE標準化組織GlobalPlatform負責制訂法規和認證計畫,獨立的測試實驗室可據此檢視各種平台能否抵禦設定檔中所辨識到的威脅。GlobalPlatform已發佈多篇探討TEE的白皮書,而本文則是針對他們提出的 FIDO 案例和 ARM TrustZone 技術提供更多的說明。

FIDO聯盟的標準化工作加速安全認證朝向生物辨識之無密碼登錄形式。通用驗證架構(Universal Authentication Framework, UAF)等FIDO協定能夠利用多種驗證方式進行在地用戶的身分驗證,例如指紋感測器、虹膜掃描器、或是取代傳統帳號與密碼的PIN碼登入。

我們常說安全就像是一條鎖鏈,裡面的每道環節都與安全息息相關。以此為喻,第一個重要的環節就是安全硬體,透過TrustZone技術將它與正常執行環境隔離,並成為安全開機(Trusted Boot)的基礎。安全開機啟動正常區域的作業系統之前,會先進行安全作業系統 (Trusted OS) 及TEE的初始化。建立TEE之後FIDO可信任應用程式 (Trusted App) 就會被下載安裝,負責管理重要資料、密碼和其他機密操作程序。

FIDO UAF 的無密碼體驗

消費者使用具備FIDO技術的智慧型裝置,只要在喜愛的線上購物網站或銀行註冊一次即可。註冊時裝置會建立專屬於使用者、使用者的裝置以及信賴憑證者網站的公用金鑰和私用金鑰。註冊之後,消費者造訪該線上商店時將變得輕鬆便利,只要手指快速按一下或輸入簡易的 PIN 碼 (圖1) ,即可取代常見的帳號/密碼驗證步驟和購買確認流程。FIDO 協定不會將一般使用者資訊分享出去,因為執行程序無法洩露使用者的個人資訊。此外,信賴憑證者網站僅保管公用金鑰,因此若網站伺服器受到攻擊(當前業界的一大難題),駭客也無法透過公用金鑰直接盜取帳戶。

FIDO 和 FIDO 聯盟簡介

FIDO 聯盟由 180 多個成員組成,涵蓋整個產業價值鏈包括晶片合作夥伴(如高通)、裝置製造商(如三星和聯想)、作業系統廠商(如微軟和Google)、FIDO 伺服器供應商(如 Nok Nok Labs)、以及信賴憑證者網站(如美國銀行和 PayPal)。FIDO 聯盟負責制定技術規範和認證計畫,以落實更簡便和強大的驗證機制。FIDO 協定的目標在於提升驗證的便利性、內建保密性、設計安全性以及推動標準化,讓信賴憑證者網站能夠使用符合 FIDO 規範的驗證方式。最終版 FIDO 1.0 規範已經公佈於網路上,包含兩種不同的使用者體驗:

1.通用驗證架構(Universal Authenticator Framework, UAF),為智慧型手機等內建驗證機制的裝置提供無密碼體驗;

2.通用第二要素(Universal 2nd Factor,U2F),適用於軟體加密鎖,防止傳統帳號/密碼遭到釣魚式攻擊。 FIDO 2.0 統一標準相關準備工作正在進行當中 。

信賴憑證者網站使用帳號和密碼作為安全防護已行之有年,但這種方式存在諸多風險,已無法滿足消費者和企業的安全需求。首先,消費者通常偏好安全防禦較弱的密碼,並且在不同網站均使用相同的密碼,這等於為駭客盜取帳戶開啟了方便之門。但如果消費者被迫設定複雜的密碼,他們可能會因為忘記密碼而放棄交易。更嚴重的是,密碼容易被垃圾郵件透過釣魚方式取得,造成大規模的金融詐欺。根據卡巴斯基的估計,2014年網路釣魚犯罪集團從多家銀行竊取的金額高達十億美元。

因此企業有時會要求使用第二要素 (second factor) ,例如一次性密碼(One Time Password, OTP)token,亦即除了輸入帳號和密碼之外,還要提供一組隨機產生的代碼。此私密代碼讓消費者的口袋和抽屜塞滿各種硬體:一組是銀行專用的 OTP 代碼,另一組是開啟公司e-mail專用,其他服務供應商也各有各的代碼。

其次,使用傳統驗證機制的信賴憑證者網站也遭遇挑戰,他們必須保管每一位用戶的私密金鑰。這些存有個資的巨量資料庫成為駭客的最愛,他們只需精心設計一次攻擊行動,便能同時竊取數百萬消費者的個人身分資料。這給大品牌企業帶來信譽上的風險,他們得先坦承有安全漏洞,才能要求客戶立即重設密碼。

FIDO 可以解決傳統帳號和密碼衍生的問題,並且能為消費者帶來更加愉悅的使用體驗。例如,使用新款 Samsung Galaxy行動裝置的消費者,能夠透過指紋登入網站或購物付款。如此簡便的使用者體驗,幕後功臣是FIDO UAF協定,利用指紋感測等內建驗證機制取代帳號/密碼登入之後,即可直接解開裝置中的私密金鑰,然後再與遠端伺服器(握有公開金鑰)的加密機制結合。信賴憑證者網站則可取得後設資料 (metadata) 例如驗證類型、金鑰防護機制、裝置型號等基本資料,進行後端風險分析。此外,生物辨識、PIN 碼或私密金鑰均不會與線上伺服器進行資訊交換。

FIDO 協定的「隱私設計 (Privacy by Design)」為消費者提供額外的保護,降低因為商店伺服器的安全漏洞而受害的可能性。此加密機制是基於完善的公開金鑰加密 (Public Key Cryptography) 原則,透過每一組使用者/裝置/信賴憑證者網站在裝置上所生成的一對公開金鑰/私密金鑰來進行安全把關。

總結FIDO的安全效益如下:

‧確保裝置的完整性

‧保護重要資料的機密性,防止未經授權的使用

‧維護機密流程的機密性和完整性

(本文作者現任職ARM安全行銷暨系統與軟體部門總監)

**刊頭圖片(Source:www.healthitoutcomes.com)