前言

試想,一大早到公司就有一大堆的工作正等著你去做,而坐在你隔壁的同事卻猛打噴嚏,另一個同事也拿起電話跟朋友高談闊論著,此時如果你想要找一個清靜又乾淨的環境去打完你的報告,而又不想得罪人,無線區域網路就是你最好的解決方法。

隨著802.11b無線區域網路標準的制定,加上資料存取的速度改善(11Mbps),已讓國內外網路大廠逕相投入,也使得其每一埠的單價降到NT$4500~5500元,可以預料無線網路將明顯地進駐一般企業區域網路之中。

根據調查評估,2004年無線網路連接埠的數量將達到一千四百萬埠,再加上藍芽、PNA及無線3G手機的陸續普及,未來無線網路必將深入你我的日常生活之中。然而,大家對於無線區域網路最不放心的就是資料在空氣之中傳輸是否安全,本文我們將對無線區域網路的安全機制深入的加以探討。

IEEE 802.11b的保密機制

在802.11b高速標準中,大多數的廠商都使用「直接序列展頻技術」(Direct Sequence Spread Spectrum,DSSS)做為實體層的選擇。DSSS將每一個位元資料傳送之後再附加另外一個位元,稱為"Chip",提供容錯的功能,以及資料傳遞的一致性,"Chip"也讓資料的傳輸更加安全。儘管如此,我們還是可以使用展頻分析儀去截取無線電波,也可以用特定的無線網卡去搜尋各頻道內的資料,以做為日後進一步的解析與破解。為了克服這個問題,如果我們能把在空氣中傳遞的資料加密,就算資料被駭客中途攔截也沒用。

IEEE 802.11b為此也制定了一個共享金鑰加密機制WEP(Wired Equivalent Privacy),它是運作在媒體存取控制層(OSI MAC Layer),提供存取控制(Access Control)及資料加密的機制,簡單的說,其目的就是要提供跟有線網路一樣的保密功能給無線區域網路使用。我們就針對其提供的保密機制一一加以描述:

1.WLAN ESSID

首先,在每一個存取點(Access Point)內都會寫入一個服務區域認證ID(WLAN ESSID),每當端點要連上Access Point時,Access Point會檢查其ESSID是否與其相同,如果不符就拒絕給予服務。譬如你的存取點上的ESSID是"My_Wireless_Net",而想連接的使用者卻不知道Access Point的ESSID,此時就會被拒絕存取。

2.Access Control Lists

我們也可以將無線區域網路只設定為給特定的節點使用,因為每一張無線網路卡都有一個唯一的MAC Address,我們只要將其各別輸入Access Point即可。相反的,如果有網卡被偷或發覺有存取行為異樣,我們也可以將這些MAC Address輸入,禁止其再次使用。利用這個存取控制機制,如果有外來的不速之客得知公司使用的WLAN ESSID也一樣會被隔絕在外。

3.Layer 2 Encryption

802.11b WEP採用對稱性加密演算法RC4,在加密與解密端,均使用40位元長度的金鑰(Secret Key),而且必須是同一把。這把密鑰將會被輸入每一個客端以及存取點之中,而所有資料的傳送與接收,不管在客端或存取端,都使用這把共用金鑰(Share Key)來做加密與解密。WEP也提供客端使用者的認證功能,當加密機制功能啟用,客戶端要嘗試連接上存取點時,存取點會核發出一個測驗挑戰值封包(Challenge Packet)給客端,客端再利用共享金鑰將此值加密後送回存取點以進行認證比對,如果無誤,才能獲准存取網路的資源。

802.11b保密機制的缺點

縱使802.11b嘗試著去提供完整的保密機制給無線區域網路使用,但事實上卻隱藏許多缺點,在此讓我們一一列出:

1.無線區域網路ESSID的存取限制是否足夠?

利用特定存取點的ESSID來做存取的控制,照理說是一個不錯的保護機制,它強制每一個客端都必須要有跟存取點相同的ESSID值。但是,如果你在無線網卡上設定其ESSID為"ANY"時,它就可以自動的搜尋在訊號範圍內所有的存取點,並試圖連上它。

2.40位元的加密安全嗎?

WEP提供40位元長度的加密鑰,對於一般的偷竊者尚足以防範,但如果有專業的網路駭客,刻意的要偷聽(Eavesdropping)及竊取你傳輸其間的私密資料,卻是易如反掌。40位元的長度可以排列出2的40次方的Keys,而現今RSA暴力破解的速度,可每秒嘗試破解出2.45x10^9的Keys,也就是說40位元長度的加密資料,在5分鐘之內就可以被破解出來。所以各家網路廠商便推出128位元長度的加密金鑰,如此一來要破解就難上加難了。

3.共享金鑰被偷或洩露怎麼辦?

因為802.11b並沒有提供密鑰的管理機制,這便成為 IT管理人員最頭痛的問題。試想如果無線網卡被偷,密鑰的內容流失,整個公司內部的無線區域網路就不再受到保護。此時網路管理人員必須重新將新的共享金鑰傳送給每一個客端及存取點,這也是一項曠日廢時又麻煩的工作。所以如何妥善的保管金鑰,以及如何讓又臭又長的金鑰傳遞給每一個客端,也是IT人員必須面對的難題。

4.採用Access Control List方便嗎?

如果你的無線區域網路使用者不多,利用NIC MAC Address去阻隔未經授權的使用者,是一項很好的辦法。但是如果你的環境建置很多無線使用客端,這個方法將是IT管理人員的夢靨。怎麼說呢?如果你有100個使用者,你必須一一輸入那煩人的MAC Address,一旦卡片損壞,你又得重新輸入,使用者才方可再使用。有些存取點也有限制MAC Address輸入的數量。再加上IT人員必須要再維護另一套資料庫,以管理此無線區域網路所需,相對增加工作的負擔。

萬無一失的解決方案

為了實現永無後顧之憂的資料傳輸,以及減低IT管理人員的管理負擔,如何能提供一個簡單安全又具擴充能力的無線區域網路呢?綜合以上的考量,我們大致上可以勾勒出理想的無線區域網路所須具備的保全機制。

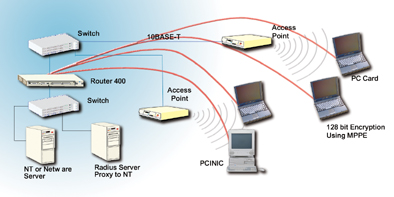

如(圖一)所示,客端使用VPN Client軟體(如MS Dial-Up Network within PPTP)嘗試連接遠端的VPN Device(如 3COM Super Stack III Router 400)時,此VPN Device將會把一個動態IP指定給客端,因為它內含DHCP的功能。然後此VPN Device將會向客端要求使用者名稱及密碼,並將其送往後端的認證授權主機(如RADIUS Server或NT or Novell 內含RADIUS代理服務)做處理。一旦無誤,VPN Device與客端就會利用Microsoft Point-to-Point Encryption(MPPE)建立安全的資料加密通道(128位元加密),彼此之間會自動諮商產生加密金鑰,而且每傳送256個封包就會重新協調出新的加密金鑰。

| 《圖一 無線安全通道解決方案Wireless Secure Tunneling》 |

|

將虛擬私人網路(VPN)的安全連結優勢應用在無線區域網路之上,大致上有下列幾項優點:

- * 整合企業本身既有的RADIUS認證授權系統,配合MPPE加密協定,簡單又快速的建立起一道安全的資料傳輸通道。而且網管人員管理無線網路使用者的存取能力,就像是在管理遠端撥接使用者一般,不會增加太多的麻煩

- * 客端所有的存取控制都將集中管理

- * 不再以客端使用的無線網卡MAC Address來做存取機制,使用企業原本的使用者簽入系統,如此不用再擔心網卡被偷或遺失所引起的安全漏洞

- * 自動產生加密私鑰,客端與管理人員再也不需要煩惱如何去維護加密鑰,就算駭客得知金鑰內容,系統會一直改變彼此加密的私鑰內容

- * 使用128位元強大的加密機制,使得駭客無法輕易得逞

- * 因為802.11b WEP利用網卡來做加密的工作,所以它會影響大約10%的網卡使用效能。而無線安全通道(Wireless Secure Tunneling)完全運作在PC之上,所以對網卡不會增加執行上的負擔

結語

各種無線網路的運用必將越來越進步與普遍,所以我們可以大膽的說,只要有資料訊號在空中傳送,安全的保護機制將是我們第一個要面對的問題,唯有確保萬無一失的資料傳輸,我們才能高枕無憂的盡情享受無線網路所帶來的無限世界。

(作者任職於3COM台灣網康公司,聯絡信箱:justin_lin@3com.com)