前言

網路的普及帶給人們許多便利,資料的擷取、知識的傳遞,上個網即隨手可得。但相對地,資料竊取與破壞也透過網路之延伸成為更大的隱憂。

現今對網路的保護幾乎是以防火牆為主,以保護內部網路與Internet間的連線。但是,對於內部網路之防護呢?我們可以利用VLAN功能將組織中的伺服器獨立成一個或數個Server Farm VLAN,使用者依其特性也可區分成數個VLAN,如此即可利用防火牆來保護伺服器的安全了。但這樣的防護真的安全嗎?

有關防火牆的解析

防火牆的基本運作原理,是利用來源(source)與目的地(destination)的 IP Address與TCP/UDP Port Number來判斷封包是否被允許通過。因此,從防火牆的原則來看,今天若有辦法知道那些使用者的IP是被允許存取伺服器中的資料,那麼,不法之徒只需將IP設定為這些合法IP,也就能以相同的方法存取伺服器了。

VLAN之解釋

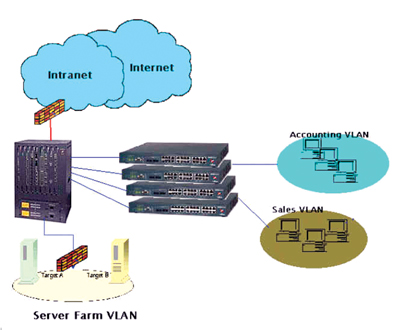

再者,關於VLAN的架構與設定,現今市場上所見的VLAN設定原則幾乎只提供Port-Based VLAN,也就是說,不論你願不願意,一台交換器內的某些埠一旦設定是屬於某一個VLAN,則其所轄的所有設備都是在同一VLAN中。(圖一)

| 《圖一 Server Farm VLAN的架構1》 |

|

在這種條件下,也就是說,一個使用者一打開電腦,他就有網路的使用權了;而他屬於那一個 VLAN 則看他接在那一個交換器埠上。

因此若把firewall與VLAN的問題結合在一起,那問題就大了。不法之徒只需將其電腦接在某一 VLAN埠之下,他就有內定的網路使用權,以及此VLAN的相關功能(如網路芳鄰等),若再使用相對的IP Address,他可能就可以輕而易舉的竊取伺服器上的資料。

VLAN 新想法

我們能不能對VLAN有比較不一樣的想法呢?不要再以交換器埠來決定VLAN成員的關係,而要以使用者所輸入的使用者姓名與密碼來決定其所屬的 VLAN,再者,我們應視所有使用者內定是沒有網路使用權,除非經過授權。

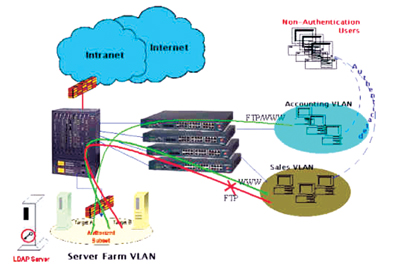

在AVLAN(Authentication VLAN)的環境下(圖二),使用者一開機時Windows會顯示一個認證視窗,等待使用者輸入姓名與密碼,當然在這個時候,使用者是沒有什麼網路使用權的。一旦使用者輸入姓名密碼並通過認證後,此時便會授權給此使用者有那些權限,亦即屬於那個VLAN與可使用那些服務。當然,AVLAN也可與Firewall相結合,提供更安全的網路環境。但是另一個問題來了,那要如何儲存這些使用者的資料以供認證授權使用呢?如果存放在交換器中,對大型組織來說,可能會放不下,也會造成維護上的困擾,而目錄服務就提供了一個最好的儲存空間與方式。由於Windows 2000的 Active Directory也是目錄服務的一種,因此可充分使用在AVLAN的環境下。

| 《圖二 Server Farm VLAN的架構2》 |

|

結語

AVLAN非常適合使用在有高度安全考量的網路環境,以及需要控制網路使用權的環境,前者如銀行證券保險業,後者如校園與宿舍網路。例如在宿舍網路中,沒有繳交網路實習費者不得使用網路。不過,要是在以前,是很難做到管制的,現在只要利用 AVLAN,沒有繳費者由於沒有密碼,因此無法使用網路。再者,在使用AVLAN時,可強迫使用者必需使用DHCP以取得動態IP,這也可避免同學違法使用校園網路,如開FTP或WWW站台。